Avast na uživateli provádí MITM stejně jako Superfish

3.3.2015 | Jindřich Zechmeister

Jistě jste zaznamenali aféru výrobce počítačů Lenovo a programu Superfish, který vlastním certifikátem četl důvěrná data uživatelů. Stejný způsob obcházení HTTPS však používají i jiné programy a dokonce se u toho tváří užitečně. Nejznámějším z nich je zcela jistě Avast. Místo certifikátu serveru používá vlastní certifikáty, navíc ještě špatně.

„Dobrý” Man in the middle útok

Článek o kauze Superfish najdete například na Lupě. Pojednává o tom, že program jednoho aktivního výrobce provádí na uživatelích aktivní Man-in-the-middle útok pomocí svých vlastních (podvržených) SSL certifikátů. MITM útok je koncept podvržení falešného certifikátu uživateli, který tak omylem komunikuje s útočníkem, nikoliv se serverem. Komunikace tak není soukromá a nepoužívá se pravý SSL certifikát serveru.

Stejný princip používá i Avast. V případě programu Avast je instalace a použití „webového štítu” provedena uživatelem dobrovolně. Nepochybuji o tom, že je tato funkce prezentována jako bohulibá; aby také ne, když je součástí bezpečnostního produktu. (Naštěstí jde v nastavení vypnout).

Princip fungování je u obou programů stejný. Do kořenových certifikátů systému uživatele si program nainstaluje Root certifikát výrobce, kterým jsou "vydávány" jeho certifikáty pracovní, které používá místo certifikátu serveru.

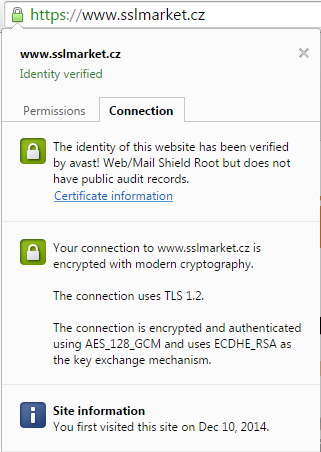

Pokud si s aktivním Avast Web štítem otevřete náš SSLmarket.cz, bude vám místo našeho prestižního Symantec Secure Site EV certifikátu vnucen podvržený certifikát Avastu, který samozřejmě není EV, ale je vystaven pro stejnou doménu a je důvěryhodný (díky Rootu avastu v úložišti). Nekomunikujete napřímo s naším serverem a už vůbec ne nejdůvěryhodnějším EV certifikátem Symantec.

Stejné to bude u vaší banky. Dostanete podvržený certifikát a ani o tom nevíte. Neučme se používat podvržené certifikáty a nedělejme je důvěryhodnými!

EV certifikát nejde podvrhnout, proto ho Avast eliminuje

Na testované doméně SSLmarket.cz máme EV certifikát od autority Symantec (dříve Verisign). Našim zákazníkům nabízíme ten nejlepší a nejdůvěryhodnější SSL certifikát, který existuje. Certifikační autorita EV certifikát vystavuje po důkladném ověření a není možné si udělat EV certifikát vlastní. Naštěstí jsou v prohlížečích „natvrdo” uvedeny autority, které je vystavují. Tento problém Avast řeší tím, že EV certifikát zcela eliminuje. Nějaký zelený řádek ho nezajímá, stejně jako Certificate Transparency; uživateli toto dodatečné zabezpečení HTTPS nedovolí použít.

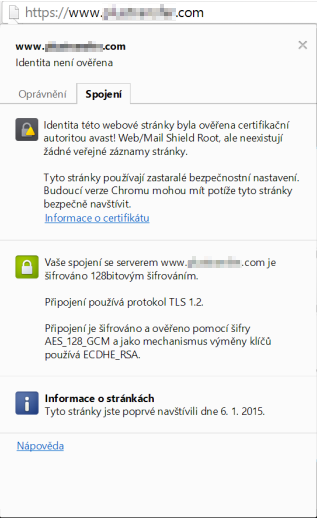

Děkujeme Avastu, že uživatele nenechá použít náš SSL certifikát Symantec. Třešničkou na dortu je neschopnost Avastu uvést své "MITM certifikáty" do souladu s požadavky Chrome. Někteří uživatelé pak v Chromu vidí na svém vlastním webu, na který nasadili důvěryhodný certifikát od SSLmarketu, podobné nesmysly:

Takto to vypadá, když z vás dělá Avast hlupáka. Všimněte si absence zeleného známku značící HTTPS.

Zde Avast brání použít SSL certifikát Symantec na SSLmarket.cz. Vidíte nějaký zelený pruh?

Zn. velký bratr sleduje vyšší dobro

Avast se chová jako velký bratr. Tvrdím, že toto použití MITM útoku je nepřijatelné, zcela amatérsky provedené a navíc dochází k manipulaci s kořenovými certifikáty. Je nepřípustné, aby třetí strana mohla číst obsah šifrované HTTPS komunikace mezi uživatelem a serverem. Jediné možné opodstatnění tohoto postupu je v korporátní sféře a proxy řešeních, které se chtějí do HTTPS „dívat”. Korporace to provádí vědomě a ví, co dělá; obyčejný uživatel to nepostřehne.

Avast se uživatele neptá, zdali chce, aby jeho citlivá data byly čteny třetí stranou, která vstupuje do celé komunikace ještě před serverem. Při pokročilé instalaci je možné Webový štít odškrtnout, ale zcela chybí popis této funkce a jejího fungování.

Avast bude jistě argumentovat tím, že se i viry mohou přenášet přes HTTPS. To je však problém správce serveru a pochybuji, že se to v praxi děje. Certifikační autority GeoTrust a Symantec nabízí zákazníkům svých certifikátů antivirový sken veřejných částí webu. Pokud na nich najdou škodlivý kód či malware, okamžitě držitele certifikátu na problém upozorní. Snaha Avastu se mi tak jeví jako zbytečná, zejména u běžných domácích uživatelů. Více o těchto funkci certifikátů najdete na stránce kontrola škodlivého kódu (Web Site Malware Scan).

Dejte si pozor na "pomocníky" a kontrolujte certifikáty

I antivirové programy dokážou být kontroverzní. Dejte si pozor, jaké "pomocníky" si do počítače instalujete a mějte přehled o svém zabezpečení. Doporučuji u obzvláště důležitých webů kontrolovat SSL certifikát a jeho vystavitele.

Při každé návštěvě internetového bankovnictví si zkontrolujte SSL certifikát a pamatujte si autoritu, která ho vydala. Jakmile uvidíte v něčem rozdíl nebo stín podezření, nepokračujte.

Pan Ondřej Surý z CZ.NIC na jedné ze svých přednášek překvapil posluchače otázkou, zdali má jejich banka pro internetbanking zelený EV certifikát, nebo „normální”. Málo z nich si tuto informaci pamatovalo, protože většina uživatelů má na takové detaily „slepotu” a certifikát manuálně nekontroluje. To je potom příležitost pro útočníka, který je může obelstít nějakým levným DV certifikátem od nedůsledné certifikační autority.

Avast není sám

MITM útok používá ve snaze „vidět do HTTPS” více produktů a firem. Kromě zmíněného Superfish například aerolinky GoGo, které cestujícím špehují obsah HTTPS komunikace. Často to dělají vlády nedemokratických režimů, které používají falešné SSL certifikáty pro Google servery, Facebook, a další populární služby. Z desktopových programů stojí za zmínění například PrivDog v prohlížeči od Comoda.

Informace o dalších MITM programech, na které je třeba dát si pozor, najdete v článku Security software found using Superfish-style code, as attacks get simpler.

Webový štít můžete vypnout

Cílem tohoto článku je ukázat na zbytečnou a nedomyšlenou funkci programu, která může být zneužita. Zároveň se jedná o porušení důvěry uživatele a špatné bezpečnostní praktiky. Jeho cílem není uživatelům rozmluvit použití programu Avast.

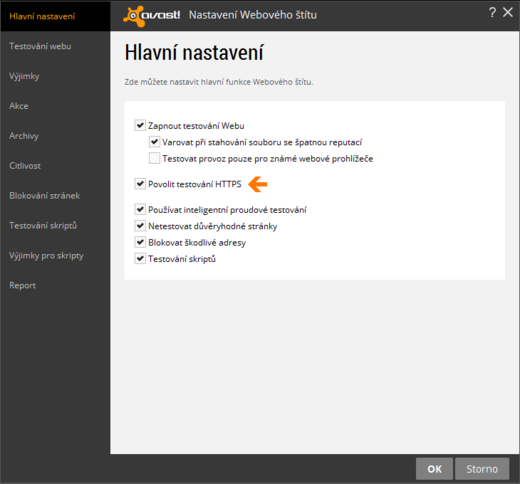

Zde můžete vypnout webový štít. HTTPS bude opět soukromé.

Kritizovaný webový štít můžete snadno vypnout v nastavení programu, viz screenshot výše.

Specialista pro bezpečnostní SSL certifikáty

DigiCert TLS/SSL Professional

e-mail: jindrich.zechmeister(at)zoner.cz