Ako správne využiť SSL certifikát - diel druhý

17.1.2013 | Jindřich Zechmeister

Druhou témou je dôveryhodnosť certifikátu, sila použitých šifier a SSL protokolov.

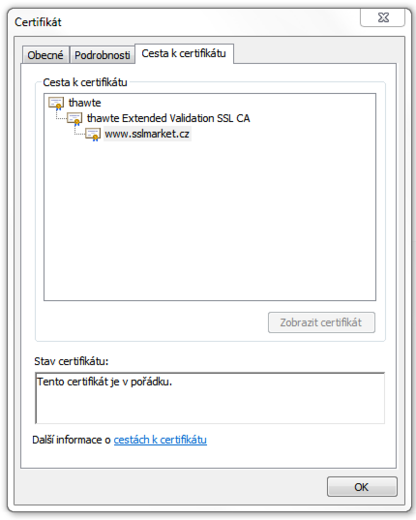

Presvedčte sa, že je reťazec certifikátov dôveryhodný

Dôveryhodnosť certifikátu je zabezpečená jeho napojením na reťazec dôvery príslušnej autority. Aj keď sú všetky certifikáty od SSLmarket dôveryhodné, pri ich inštalácii je potrebné doplniť na server tzv. Intermediate certifikát, ktorý je vydávajúcou autoritou pre váš SSL certifikát. Intermediate prepojuje dôveryhodnosť vášho certifikátu s Root certifikátom autority, ktorý je umiestnený vo všetkých systémoch, prehliadačoch a zariadeniach (kompatibilita je udávaná na 99,9 %).

Väčšinou bude váš certifikát potrebovať dva Intermediate certifikáty, tie však nemusíte hľadať; správne Intermediaty vám SSLmarket pošle spolu s vašim vystaveným certifikátom a pre istotu ich máme na stiahnutie v administrácii aj na webových stránkach.

Ak je certifikát nainštalovaný nesprávne a Intermediate certifikát chýba, váš certifikát nebude pre návštevníka dôveryhodný a zobrazí mu varovanie o nedôveryhodnosti.

Dôveryhodný certifikát je taký, ktorý je vydaný známou autoritou a nezobrazuje za žiadnych okolností varovanie o bezpečnosti. Zároveň je možné v detaile certifikátu skontrolovať jeho "chain".

Používajte iba bezpečné protokoly

Protokol SSL/TLS má päť verzií - SSL v2, SSL v3, TLS v1.0, TLS v1.1 a najnovší TLS v1.2. Vzhľadom na vek protokolu je potrebné menej bezpečné verzie prestať používať.

Odporúčania ohľadom použitých verzií protokolu:

- SSL v2 je považované za nebezpečné a rozhodne ho nepoužívajte. Podporu tejto verzie na serveri zakážte.

- SSL v3 a TLS v1.0 sú stále bezpečné a nie sú známe väčšie bezpečnostné problémy; je však nutné správne server nakonfigurovať

- TLS v1.1 a v1.2 - nie sú známe žiadne problémy s bezpečnosťou.

Preferujte používanie bezpečných šifier

K bezpečnej komunikácii patrí šifrovanie prenášaných informácií. V dnešnej dobe sú však staršie šifry ľahko napadnuteľné a to aj vďaka stále sa zvyšujúcemu výpočtovému výkonu. Cieľom prevádzkovateľa serveru by malo byť oboznámenie sa so šiframi a použitie iba tých, ktoré sú aktuálne považované za bezpečné.

Minimálna hĺbka šifrovania musí byť v každom prípade 128 bitov, menej rozhodne nepoužívajte. Medzi šifry, ktoré by nemali byť použité, patria tieto:

- Slabé šifry (najčastejšie 40 a 56 bitov) - toto šifrovanie môže byť ľahko prelomené

- Anonymná Diffie-Hellmanova šifra - slúži na výmenu kľúčov (key exchange), ale anonymná šifra neposkytuje autentizáciu. Ľahko sa potom realizuje útok Man in the middle, pretože klient nevie, aký server mu odpovedá.

- "Null" šifry - informácia nie je šifrovaná a je iba skrytá v ostatnom plaintextu tak, aby ju bolo ťažké nájsť. Jedná sa o zastarané a primitívne

Pri použití protokolu SSL v3 a novších potvrdzuje klient serveru zoznam šifier, ktoré podporuje, a server si medzi nimi vyberie jednu k vytvoreniu zabezpečeného spojenia. Nie všetky servery túto funkciu robia dobre a často si vyberú úplne prvú šifru v poradí. Preto je dôležité nastaviť správny zoznam preferovaných šifier podľa poradia, v akom ich má server používať.

Zakážte funkciu client-initiated renegotiation

Serverová funkcia client-initiated renegotiation (opätovné vyjednanie protokolu) umožňuje pri použití protokolu SSL/TLS zastaviť tok dát a znovu vyjednať zabezpečenie komunikácie. V niektorých prípadoch je potrebné túto funkciu použiť zo strany serveru, ale vo všeobecnosti nie je zrejmý dôvod pre umožnenie funkcie klientovi. Navyše podpora tejto funkcie pre klientov serveru môže slúžiť k ľahšiemu vykonaniu DoS (Denial of Service) útoku.

Predchádzajte známym problémom

Odporúčame sledovať známe problémy zabezpečenia serverov a typy známych útokov; včasnou prevenciou môžete výrazne znížiť riziko prelomenia bezpečnosti serveru. Medzi známe útoky, ktorým je možné predísť, je aj BEAST útok pri použití TLS v.1.0 a starších protokolov. Bol popísaný v roku 2004 a odporúčanou ochranou je použitie novších protokolov TLS v1.1 a v1.2 a šifier s algoritmom RC4 pre staršie protokoly.

Útok BEAST využíva chybu v SSL 3.0, ktorá umožňuje útočníkovi získať a dešifrovať HTTPS cookie používateľa prehliadača a získať celú zabezpečenú reláciu s HTTPS serverom.

Odborníci odporúčajú ako prevenciu proti BEAST útoku zapnutie protokolu TLS 1.2 a príslušné šifry pre klientov pripájajúcich sa cez TLS 1.2, a s vyššou prioritou používať algoritmus RC4 pre klientov s TLS verzie 1.0. Na svojom webovom serveri odporúčame zapnúť zoraďovanie šifier podľa preferencie a zaradiť algoritmus RC4 na začiatok zoznamu.

Viac informácií o útoku BEAST si môžete prečítať na webe spoločnosti Qualys, ktorá sa zaoberá bezpečnostným poradenstvom. Informácie o algoritme RC4 nájdete v encyklopédii Wikipedia.

Cyklus Ako správne využiť SSL certifikát sa zakladá na bezpečnostných odporúčaniach spoločnosti Qualys, lídra na poli cloudovej bezpečnosti, a ich dokumentu SSL/TLS Deployment Best Practices.

Ďalšie časti seriálu: